Специальный кабель

Некоторые волоконно-оптические кабели можно условно выделить в особую группу. Их объединяет то, что каждый из них рассчитан на работу в определенных условиях. С другой стороны, именно различные условия эксплуатации определяют уникальность конструкции каждого из этих типов кабеля. Такие кабели иногда называют специальными. О них стоит рассказать подробнее.

Волоконно-оптические кабели, которые используются на высоковольтных линиях электропередачи и также выполняют роль грозозащитного троса, называют OPWG-кабели (Optical Ground Wire). Они не имеют внешней полиэтиленовой оболочки - токопроводящие прутья свиты с металлическими трубками, внутри которых расположены оптические волокна (рис. а). Иногда на линиях электропередачи применяется полностью диэлектрический волоконно-оптический кабель. Он может быть самонесущим, может подвязываться к существующему металлическому проводнику, а иногда и просто наматываться на него.

Внешняя оболочка в так называемых "морских" кабелях (Submarine) выполняется из специального полиэтилена высокой плотности. Под оболочкой располагается один или несколько слоев свитых стальных жил, что обеспечивает необходимую механическую плотность и способность выдерживать давление воды в десятки или сотни метров. Оптические волокна расположены в стальных трубках (рис. б).

Особый интерес представляют кабели, которые могут обеспечить работу волоконно-оптической линии связи при температуре до +1500°С в течение нескольких часов. Безусловно, в таких условиях произойдет полное или частичное разрушение внешней оболочки кабеля, но нескольких часов бывает достаточно, чтобы устранить причину, вызвавшую повышение температуры, и задействовать резервный канал связи. Такие требования иногда выдвигаются индустриальными предприятиями нефтеперерабатывающего сектора.

Не меньший интерес для промышленных предприятий представляет так называемый "легкий" четы-рехжильный волоконно-оптический кабель (рис. в). Его отличительными особенностями является то, что волокна в нем расположены в стальной гелезаполненной трубке, а в качестве силовых элементов применяются стальные жилы; внешняя оболочка выполнена из полиамида, который по стойкости к химическим веществам и износостойкости превосходит полиэтилен во много раз.

При своем диаметре в 3, 8 мм кабель выдерживает огромные растягивающие усилия, легко гнется, стоек к ультрафиолетовому воздействию, выдерживает температуру до +160°С и может использоваться внутри зданий. Легким его называют потому, что по своему весу он легче (на 7 кг/км) двухжильного кабеля, который применяется для соединительных шнуров.

Все большую популярность приобретают кабели с пластиковым оптическим волокном - POF (Plastic Optic Fiber). С одной стороны, данный тип кабелей не стоит относить к группе специальных, так как область их применения не требует особой конструкции кабеля. С другой стороны, этот кабель отличается от всех остальных тем, что в нем в качестве среды передачи используется не стеклянное, а пластиковое оптическое волокно с размером сердцевины 900/1000 мкм. В таком кабеле достаточной является однослойная защитная оболочка из негорючего материала.

Волоконно-оптический кабель POF может широко применяться в индустриальных, офисных и домашних сетях для качественной передачи сигналов от цифровой видеотехники, DVD, DVB-приемников, видеокамер наблюдения. POF также дает возможность использования недорогого, по сравнению со стеклянными волокнами, решения для сетей Fast Ethernet. В этом случае возможным является применение гибридного кабеля пятой категории, который под внешней оболочкой содержит два световода POF (рис.).

Гибридный кабель POF и UTP пятой категории

Список литературы

[1] I. Daubechies, W. Sweldens. Factoring Wavelet Transforms Into Lifting Steps // J. Fourier Anal. Appl. 1998. V. 4. N 3. P. 245-267.

[2] A. Cohen, I. Daubechies, J. Feauveau. Biorthogonal Bases of Compactly Supported Wavelets // Comm. on Pure and Appl. Mathematics. 1992. V. 45. N 5. P. 485-560.

[3] Amir Said, William A. Pearlman. A New Fast and Efficient Image Codec Based on Set Partitioning in Hierarchical Trees // IEEE Trans. on Circuits and Systems for Video Technology. 1996. V. 6. P. 243-250.

[4] J. M. Shapiro, Embedded image coding using zerotrees of wavelet coefficients // IEEE Transactions on Signal Processing. 1993. V. 41. N 12. P. 3445-3462.

[5] I. H. Witten, R. M. Neal, J. H. Cleary. Arithmetic coding for data compression // CACM. 1987. V. 30. N 6. P. 520-540.

Способы борьбы с интерференцией

При условии сложной помеховой обстановки у хоста есть несколько способов управления надежностью передачи данных. Во-первых, существует возможность управлять мощностью передатчика (Transmit Power, TPC), в том числе и устройств (в командном режиме). Также можно изменять битовую скорость передачи (Bit Rate), меняя тем самым надежность доставки за счет применения более избыточного кодирования и дублирования передаваемой информации. Интересно, что битовая скорость может меняться динамически и может быть задана буквально для каждого пакета. Также поддерживается настраиваемый размер кадров. В нормальном, устоявшемся режиме работы Wireless USB-кластера размер пакетов и длина burst являются статическими параметрами в первую очередь из соображений производительности. Всегда полезно точно знать максимальный размер данных для конкретного цикла обмена - это делает возможным предварительную выборку и буферизацию данных. Однако точное количество данных, участвующих в каждой транзакции, явно указано в соответствующем описателе (СТА) ММС-пакета. Изменяя этот параметр, хост имеет еще одну степень свободы по адаптации к изменяющейся обстановке.

Глобальным средством избежания помех является смена канала PHY. Спецификация описывает механизм смены канала без остановки Wireless USB-кластера.

Для изохронного трафика, где важна постоянная скорость передачи, а доставка не гарантируется, предусмотрен режим динамического переключения скорости передачи (Dynamic Bandwidth Endpoints). Эта особенность позволяетадаптироваться к новым условиям среды без остановки передаваемого потока данных.

Различные схемы для снижения сложности

| Архитектура | Маршрутизирующие коммутаторы | Коммутация потоков | Коммутирующие маршрутизаторы |

| Описание | Функции традиционных маршрутизаторов интегрируются в коммутаторы | Поток определяется на уровне 3 и коммутируется на уровне 2. | Различные схемы для снижения сложности определения маршрута на уровне 3. |

| Преимущества | Простота использования и настройки, интероперабельность с используемыми сетевыми устройствами. | Устраняет сложность расчета пути после идентификации потока. | Масштабируется для больших сетей. Упрощает маршрутизацию. |

| Недостатки | Может терять некоторые функции маршрутизации. Могут возникать сложности при модернизации реализованных "в железе" функций. | Архитектура запатентована несколькими производителями. При отсутствии потоков требуется использовать традиционные схемы маршрутизации. | Архитектура запатентована несколькими производителями. Интероперабельность сомнительна. |

| Применение | Магистрали корпоративных сетей и ISP. | Магистрали ISP и WAN. | Корпоративные сети, магистрали ISP, WAN. |

Стоимость Storage Management

Экономическая целесообразность — зачастую основной вопрос, волнующий сегодня ИТ-департаменты; поэтому очень актуальной видится экономическая сторона SAM. Ответ на этот вопрос еще более усложняется, если в организации не существует методик определения и статистики затрат на управление ресурсами информационной системы. Вследствие сложности определения стоимости управления и администрирования в области управления средой хранения эти затраты зачастую связывают со стоимостью используемого оборудования. По оценкам разработчиков систем SAM, стоимость управления должна в 7-10 раз превышать стоимость приобретенного оборудования. Оценки Gartner гораздо скромнее: сравнив ИТ-бюджеты западных компаний, удалось определить, что в среднем компании тратят втрое больше на управление, чем на оборудование сетей хранения. Эту же закономерность подтверждает и еще одно исследование ИТ-бюджетов 600 компаний, в соответствии с которым затраты на закупку оборудования для систем хранения составляют всего 2%, в то время как стоимость управления SAM и администрирования составляет 6,6% от общего ИТ-бюджета. Отсюда можно предположить, что в западных компаниях реальные затраты на управление выше расходов на оборудование примерно в 3-3,5 раза.

В отечественных условиях оценить затраты на построение SAM гораздо сложнее: многие среды хранения вообще не управляются. В большинстве случаев в бюджете не планируются расходы на эти цели, либо отводятся мизерные суммы. Использование в российских компаниях соотношения управление/оборудование, полученного из западного опыта, может не привести к желаемому результату, поскольку руководители ИТ-отделов зачастую не могут определить издержки, связанные с поддержкой работоспособности системы хранения. Поэтому и эффект от использования SAM не поддается расчету, а проблему экономии средств приходится решать совершенно другими способами, например, урезанием ИТ-бюджета и отказом от части проектов.

Стойкая сигнатура

Стойкая сигнатура может не быть быстрой, так как вычисляется только при совпадении простой, быстрой сигнатуры. Главным свойством стойкой сигнатуры должна быть минимальная вероятность отказа, иначе говоря, наличия одной и той же сигнатуры для двух разных блоков.

Существует множество алгоритмов с такими свойствами, возможно наиболее известный - это алгоритм хеширования Message Digest . Он часто используется в криптографических программах.

Стратегическое планирование корпоративных сетей

Виктор и Наталья Олифер, Центр Информационных Технологий

Корпоративная сеть - это сложная система, включающая

тысячи самых разнообразных компонентов: компьютеры разных типов,

начиная с настольных и кончая мейнфремами, системное и прикладное

программное обеспечение, сетевые адаптеры, концентраторы, коммутаторы

и маршрутизаторы, кабельную систему. Основная задача системных

интеграторов и администраторов состоит в том, чтобы эта громоздкая

и весьма дорогостоящая система как можно лучше справлялась с обработкой

потоков информации, циркулирующих между сотрудниками предприятия

и позволяла принимать им своевременные и рациональные решения,

обеспечивающие выживание предприятяи в жесткой конкурентоной борьбе.

А так как жизнь не стоит на месте, то и содержание корпоративной

информации, интенсивность ее потоков и способы ее обработки постоянно

меняются. Последний пример резкого изменения технологии автоматизированной

обработки корпоративной информации у всех на виду - он связан

с беспрецедентным ростом популярности Internet в последние 2 -

3 года.

Изменения, причиной которых стал Internet, многогранны.

Гипертекстовая служба WWW изменила способ представления информации

человеку, собрав на своих страницах все популярные ее виды - текст,

графику и звук. Транспорт Internet - недорогой и доступный практически

всем предприятиям (а через телефонные сети и одиночным пользователям)

- существенно облегчил задачу построения территориальной корпоративной

сети, одновременно выдвинув на первый план задачу защиты корпоративных

данных при передаче их через в высшей степени общедоступную публичную

сеть с многомиллионным "населением". Стек TCP/IP сразу же вышел

на первое место, потеснив прежних лидеров локальных сетей IPX

и NetBIOS, а в территориальных сетях - Х.25.

Популярность Internet оказывает на корпоративные

сети не только техническое и технологическое влияние. Так как

Internet постепенно становится общемировой сетью интерактивного

взаимодействия людей, то Internet начинает все больше и больше

использоваться не только для распространения информации, в том

числе и рекламной, но и для осуществления самих деловых операций

- покупки товаров и услуг, перемещения финансовых активов и т.п.

Это в корне меняет для многих предприятий саму канву ведения бизнеса,

так как появляются миллионы потенциальных покупателей, которых

нужно снабжать рекламной информацией, тысячи интересующихся продукцией

клиентов, которым нужно предоставлять дополнительную информацию

и вступать в активный диалог через Internet, и, наконец, сотни

покупателей, с которыми нужно совершать электронные сделки. Сюда

нужно добавить и обмен информацией с предприятиями-соисполнителями

или партнерами по бизнесу. Изменения схемы ведения бизнеса меняют

и требования, предъявляемые к корпоративной сети. Например, использование

технологии intranet сломало привычные пропорции внутреннего и

внешнего трафика предприятия в целом и его подразделений - старое

правило, гласящее, что 80% трафика является внутренним и только

20% идет вовне, сейчас не отражает истинного положения дел. Интенсивное

обращение к Web-сайтам внешних организаций и других подразделений

предприятия резко повысило долю внешнего трафика и, соответственно,

повысило нагрузку на пограничные маршрутизаторы и межсетевые экраны

(firewalls) корпоративной сети. Другим примером влияния Internet

на бизнес-процессы может служить необходимость аутентификации

и авторизации огромного числа клиентов, обращающихся за информацией

на серверы предприятия извне. Старые способы, основанные на заведении

учетной информации на каждого пользователя в базе данных сети

и выдаче ему индивидуального пароля, здесь уже не годятся - ни

администраторы, ни серверы аутентификации сети с таким объемом

работ не справятся. Поэтому появляются новые методы проверки легальности

пользователей, заимствованные из практики организаций, имеющих

дело с большими потоками клиентов - магазинов, выставок и т.п.Влияние

Internet на корпоративную сеть - это только один, хотя и яркий,

пример постоянных изменений, которые претерпевает технология автоматизированной

обработки информации на современном предприятии, желающем не отстать

от конкурентов. Постоянно появляются технические, технологические

и организационные новинки, которые необходимо использовать в корпоративной

сети для поддержания ее в состоянии, соответствующем требованиям

времени. Без внесения изменений корпоративная сеть быстро морально

устареет и не сможет работать так, чтобы предприятие смогло

успешно выдерживать жесткую конкурентную борьбу на мировом рынке.

Как правило, срок морального старения продуктов и решений в области

информационных технологий находится в районе 3 - 5 лет.

Как же нужно поступать, чтобы предприятию не нужно

было бы полностью перестраивать свою корпоративную сеть каждые

3 - 5 лет, что безусловно связано с огромными расходами? Ответ

простой - нужно постоянно следить за основными тенденцими развития

мира сетевых и инфомационных технологий и постоянно вносить в

сеть (в программы, сервисы, аппаратуру) такие изменения , которые

позволили бы сети плавно отрабатывать каждый резкий поворот. То

есть нужно правильно видеть стратегическое направление развития

вашей корпоративной сети, постоянно коррелировать его с направлением

развития всего сетевого мира и тогда меньше шансов завести корпоративную

сеть в такой тупик, откуда нет иного выхода, кроме полной перестройки

сети. По крайней мере, нельзя вкладывать большие деньги и силы

в решения, в будущности которых имеются большие сомнения. Например,

весьма рискованно строить сегодня новую сеть исключительно на

сетевой операционной системе Novell NetWare, которая переживает

всеми признаваемый кризис. Если в вашей сети уже работает с десяток

серверов NetWare, то добавление к ним нового сервера InternetWare

может быть и целесообразно, так как дает возможность старым серверам

возможность работы с Internet и сетями TCP/IP. Но построение новой

сети за счет покупки нескольких десятков копий InternetWare трудно

назвать стратегически верным решением, Windows NT и Unix сейчас

дают гораздо больше гарантий относительно своей жизнеспособности.

Стратегическое планирование сети состоит в нахождении

компромиса между потребностями предприятия в автоматизированной

обработке информации, его финансовыми возможностями и возможностями

сетевых и информационных технологий сегодня и в ближайшем будущем.

При стратегическом планировании сети нужно принять

решения по четырем группам вопросов:

Какие новые идеи, решения и продукты являются

стратегически важными? Какие решения в стратегически важных областях

являются перспективными? Какие из них могут оказаться полезными

в вашей корпоративной сети?

Каким образом новые решения и продукты нужно

внедрять в существующую сеть? На какие этапы нужно разбить процесс

перехода на новые решения и прдукты, как обеспечить максимально

безболезненное взаимодействие новых и старых частей и компонент

сети?

Как рационально выбрать внешних соисполнителей

для внедрения в сеть новых решений и продуктов? Как выбрать интеграторов,

производителей и поставщиков программных и аппаратных продуктов,

провайдеров услуг территориальных сетей?

Как организовать процесс обучения своих сотрудников

новым технологиям и продуктам? Стоит ли набирать уже обученных

специалистов со стороны?

Рассмотрим эти вопросы более подробно.

Многослойное представление корпоративной сети

Корпоративную сеть полезно рассматривать как сложную

систему, состоящую из нескольких взаимодействующих слоев.В основании

пирамиды, представляющей корпоративную сеть, лежит слой компьютеров-

центров хранения и обработки информации, и транспортная подсистема,

обеспечивающая надежную передачу информационных пакетов между

компьютерами.

Над транспортной системой работает слой сетевых операционных

систем, который организует работу приложений в компьютерах и предоставляет

через транспортную систему ресурсы своего компьютера в общее пользование.

Над операционной системой работают различные приложения,

но из- за особой роли систем управления базами данных, хранящих

в упорядоченном виде основную корпоративную информацию и производящих

над ней базовые операции поиска, этот класс системных приложений

обычно выделяют в отдельный слой корпоративной сети.

На следующем уровне работают системные сервисы, которые,

пользуясь СУБД, как инструментом для поиска нужной информации

среди миллионов и миллиардов байт, хранимых на дисках, предоставляют

конечным пользователям эту информацию в удобной для принятия решения

форме, а также выполняют некоторые общие для предприятий всех

типов процедуры обработки информации. К этим сервисам относится

служба World Wide Web, система электоронной почты, системы коллективной

работы и многие другие.

И, наконец, верхний уровень корпоративной сети

представляют специальные программные системы, которые выполняют

задачи, специфические для данного предприятия или предприятий

данного типа. Примерами таких систем могут служить системы автоматизации

банка, организации бухгалтерского учета, автоматизированного

проектирования, управления технологическими процессами и т.п.

Конечная цель корпоративной сети воплощена в прикладных

программах верхнего уровня, но для их успешной работы абсолютно

необходимо, чтобы подсистемы других слоев четко выполняли свои

функции.

Стратегические решения, как правило, влияют на

облик сети в целом, затрагивая несколько слоев сетевой "пирамиды",

хотя первоначально касаются только одного конкретного слоя или

даже отдельной подсистемы этого слоя. Такое взаимное влияние продуктов

и решений нужно обязательно учитывать при планировании технической

политики развитвия сети, иначе можно столкнуться с необходимостью

срочной и непредвиденной замены, например, сетевой технологии,

из-за того, что новая прикладная программа испытывает острый дефицит

пропускной способности для своего трафика.

Стратегические проблемы построения транспортной системы корпоративной сети

Из-за того, что транспортная система создает основу

для взаимосвязанной работы отдельных компьютеров, ее часто отождеставляют

с самим понятием "корпоративная сеть", считая все остальные слои

и компоненты сети просто надстройкой. В свою очередь, транспортная

система корпоративной сети состоит из ряда подсистем и элементов.

Наиболее крупными составляющими транспортной системы являются

такие подсистемы как локальные и глобальные сети корпорации, опять

же понимаемые как чисто транспортные средства. В свою очередь

каждая локальная и глобальная сеть состоит из периферийных подсетей

и магистрали, которая эти подсети связывает воедино. Каждая подсеть

также может иметь иерархическую структуру, образованную своими

маршуртизаторами, коммутаторами, концентраторами и сетевыми адаптерами,

Все эти коммуникационные устройства связаны разветвленной кабельной

системой.

Глобальная сеть, объединяющая отдельные локальные

сети, разбросанные по большой территории, также имеет, как правило,

иерархическую структуру с восокоскоростной магистралью (например,

АТМ), более медленными периферийными сетями (например, frame relay)

и каналами доступа локальных сетей к глобальным.

При создании и модернизации транспортной системы

в стратегические вопросы ее планирования включают в первую очередь

следующие.

Создание транспортной инфраструктуры

с масштабируемой производительностью для сложных локальных сетей.

Выбор технологии магистрали

для крупных локальных сетей предприятия. Технология определяется

используемыми протоколами нижнего уровня, такими как Ethernet,

Token Ring, FDDI, Fast Ethernet и т.п. и существенно влияет на

типы используемого в сети коммуникационного оборудования. Магистраль,

как правило, является одной из наиболее дорогостоящих частей

любой сети. Кроме того, так как через нее проходит значительная

чать трафика сети, то ее свойства сказываются практически на всех

сервисах корпоративной сети, которыми пользуются конечные пользователи.

Определение рациональной структуры магистрали.

Эта структура будет затем положена в основу структуры кабельной

системы, стоимость которой может составлять 15% и более процентов

всей стоимости сети. Рациональная структура магистрали должна

обеспечить компромисс между качеством передачи трафика (пропускная

способность, задержки, приоритеты для ответственных приложений)

и стоимостью. На структуру магистрали сильнейшее влияние оказывает

выбранная технология, так как она определяет максимальные длины

кабелей, возможность использования резервных связей, типы кабелей

и т.п.

Выбор технологии, структуры связей и коммуникационного

оборудования для подсетей, входящих в

крупную локальную сеть. Для каждой подсети этот вопрос может решаться

автономно с учетом требований и традиций каждого подразделения

предприятия. Однако, всегда нужно учитывать последствия, которые

связаны с выбором разных технологий в разных подсетях - сложность

объединения подсетей на магистрали не должна быть чрезмерной.

Выбор спооба объединения посетей на магистрали,

например, с помощью маршрутизации, с помощью шлюзов или же с помощью

транслирующих коммутаторов. При использовании во всех подсетях

одной и той же технологии (случай довольно редкий для большой

сети) потребность в трансляции протоколов может отпасть и тогда

магистраль будет отличаться от подсетей только скоростью и надежностью.

Выбор коммуникационного оборудования, образующего

магистраль. После выбора способа объединения

подсетей можно выбрать конкретные типы и модели коммуникационного

оборудования, которое воплотит выбранный способ в жизнь.

Конечно, кроме перечисленных, существуют и другие

задачи, которые могут быть отнесены к стратегическим для транспортной

системы корпоративной сети того или иного предприятия.

Стратегические проблемы выбора сетевой операционной системы и СУБД

При принятии стратегического решения относительно

используемых в корпоративной сети сетевых операционных систем,

необходимо учитывать, что все сетевые ОС делятся по своим функциональным

возможностям на два четко различимых класса: сетевые ОС масштаба

отдела и корпоративные сетевые ОС.

При выборе корпоративной сетевой ОС в первую очередь

нужно учитывать следующие критерии:

Масштабируемая в широких пределах производительность,

основанная на хорошей поддержке многопроцессорных и кластерных

платформ (здесь сегодня лидерами являются фирменные версии Unix,

показывающие рост производительности близкий к линейному при росте

числа процессоров до 64)

Возможность использования данной ОС в качестве

сервера приложений. Для этого ОС должна

поддерживать несколько популярных универсальных API, таких, которые

позволяли бы, например, выполняться в среде этой ОС приложениям

Unix, Windows, MS DOS, OS/2. Эти приложения должны выполняться

эффективно, а это означает, что данная ОС должна поддерживать

многонитевую обработку, вытесняющую многозадачность, мультипроцессирование

и виртуальную память.

Наличие мощной централизованной справочной

службы (такой, например, как NDS компании

Novell или Street Talk компании Banyan). Справочная служба должна

обладать масштабируемостью, то есть хорошо работать при очень

большом числе пользователей и разделяемых ресурсов, а для этого

необходимо, чтобы база справочных данных была распределенной.

Нужно учитывать, что справочные службы, также как и многие другие

сетевые сервисы, сейчас часто поставляются не встроенными в конкретную

ОС, а в виде отдельного продукта, например, Street Talk for Windows

NT (компания Novell планирует выпуск NDS для Windows NT).

И, хотя существует еще ряд не менее важных характеристик,

которые надо учитывать при выборе сетевой ОС, таких, например,

как степень стабильности и безопасности ОС, наличие программных

средств удаленного доступа, способность работать в гетерогенной

среде и т.д., реальная жизнь упрощает задачу выбора. Сегодня рынок

корпоративных ОС поделен между несколькими операционными системами:

примерно по одной трети имеют NetWare и Windows NT, 10% приходится

на разные версии Unix и 20% представлены остальными типами ОС.

Похожая ситуация складывается и на рынке СУБД.

Число

явных лидеров не так велико, если рассматривать наиболее распространенные

классы компьютерных платформ - RISC-серверы и RISC-рабочие станции,

а также многочисленную армию серверов и рабочих станций на платформе

процессоров Intel. Однако, более тонкий подбор подходящей СУБД

и ее версии для используемых на предприятии прикладных задач и

технологий хранения и обработки данных требует знания основных

сегодняшних свойств каждой СУБД и представления о том, какие новые

свойства, желательные для вашей сети, можно ожидать от данной

СУБД в ближайшем будущем.

Стратегические проблемы создания корпоративных приложений

Для слоя приложений чаще всего важен выбор не самого

приложения, а той технологии, в соответствии с которой приложение

создается. Это связано с тем, что большая часть приложений создается

силами сотрудников предприятия или же силами сторонней организации,

но по конкретному техническому заданию для этого предприятия.

Случаи использования готовых крупных приложений, настраиваемых

на потребности данного предприятия, например SAP R/3, более редки

по сравнению с созданием специальных приложений. Специальные приложения

часто модифицируются, добавляются, снимаются с работы, поэтому

важно, чтобы технология их создания допускала быструю разработку

(например, на основе объектного подхода) и быстрое вненсение изменений

при возникновении такой необходимости. Кроме того, важно, чтобы

технология позволяла строить распределенные системы обработки

информации, использующие все возможности транспортной подсистемы

современной корпоративной сети.

Технология intranet удовлетворяет этим требованиям,

являясь одновременно и самой перспективной технологией создания

приложений на ближайшие несколько лет. Однако, и при выборе intranet

для создания корпоративных приложений, остается немало проблем,

которые можно отнести к стратегическим, так как существует несколько

вариантов реализации этой технологии - вариант Microsoft, варианты

Sun, IBM, Netscape и другие.

В конечном итоге свойства приложений определяют требования,

предъявляемые к остальным слоям и подсистемам корпоративной сети.

Объемы хранимой информации, их распределение по сети, тип и интенсивность

трафика - все эти параметры, влияющие на выбор СУБД, операциооной

системы и коммуникационного оборудования и т.п. являются следствием

того, какие приложения работают в сети. Поэтому знание свойств

приложений и их сознательное формирование разработчиком корпоративной

сети позволяют более рационально планировать развитие остальных

ее слоев.

Планирование этапов и способов внедрения новых технологий в существующие сети

Важно не только принять стратегически верное решение,

но и правильно внедрить его в существующую сеть. Так как это решение

долговременное, то оно совсем не обязательно одномоментно должно

найти свое воплощение в новых программных или аппаратных средствах

сети. Например, внедрение технологии intranet не означает быстрый

отказ от всех приложений другого типа. Возможность поэтапного

и как можно менее болезненного способа постепенного перехода на

новый продукт или новую технологию - это тоже обязательное свойство

хорошего стратегического решения. Если же новое решение технически

очень привлекательно, но путей его постепенного внедрения в существующую

сеть нет, то от него лучше отказаться. Примером может служить

технология АТМ до разработки таких стандартов как LAN Emulation

или Classical IP. Красивое с технической точки зрения решение

требовало полной замены всего коммуникационного оборудования локальной

сети и поэтому не находило применения до тех пор, пока на появились

коммутаторы АТМ, которые за счет реализации в них клиентов и серверов

LAN Emulation могут теперь без проблем взаимодействовать с традиционными

сетями Ethernet или Token Ring.

Обычно процесс внедрения нового продукта или новой

технологии в сеть разбивается на несколько этапов. На первом этапе

в сети появляется небольшая подсеть или даже несколько компьютеров,

работающих по-новому.

На этом этапе специалисты, обслуживающие

сеть, и пользователи знакомятся с принципиальными свойствами нового

подхода и оценивают возможность сосуществования его с остальной

частью сети. При положительной оценке новинки ее область применения

постепенно расширяется, захватывыая новые подсети, серверы или

другие компоненты сети. Постепенность внедрения позволяет вовремя

отказаться от новинки, не затратив при этом вхолостую большие

средства.

Выбор интеграторов, производителей и поставщиков программных и аппаратных продуктов, провайдеров услуг территориальных сетей

При внедрении в сеть принципиально новых технологий

или продуктов желательно привлечение внешних организаций, уже

имеющих опыт работы с этими технологиями и продуктами. В такой

ситуации слишком рисковано уповать только на свои собственные

силы и осваивать все с нуля. Правильный выбор соисполнителей работ

по модернизации корпоративной сети также является необходимой

компонентой стратегического планирования сети.

Вариантов привлечения сил сторонних организаций может

быть несколько. Новая технология или новый продукт - это плод

трудов какой-нибудь компании-производителя. Наиболее верный путь

получения хорошего конечного результата состоит в получении консультаций

или даже выполнения внедренческих работ специалистами компании-производителя.

Однако такие услуги обычно предоставляются только достаточно крупным

и интересным заказчикам, так как специалисты таких компаний как,

например, Oracle или Bay Networks, заняты в основном разработкой

и не могут тратить слишком много сил на внедрение своих продуктов.

Тем не менее практика привлечения такого сорта специалистов существует

и, если это возможно, то ей желательно пользоваться.

Гораздо более распространенным является привлечение

специалистов фирм, основной специализацией которых является системная

или сетевая (транспортная) интеграция. В этом случае нужно быть

уверенным, что специалисты этой фирмы действительно хороршо знают

продукты, которые внедряют.

Выбор производителя нового продукта определяется

многими факторами. Обязательными требованиями при выборе производителя

стратегически важного продукта или технологии являются стабильность

его технической репутации и устойчивость финансового положения.

Почти беспроигрышным является приобретение продуктов у признанных

лидеров определенного сектора рынка, например, Oracle, Cisco,

Netscape, Sun и т.п. Часто хорошие новинки появляются у малоизвестных

компаний, но через некоторое время лидеры обязательно применяют

эти новинки в своих продуктах, так что ставка на лидера и в этих

случаях оказывается правильной, так как небольшой инкубационный

период позволяет определить качество и перспективность нового

решения. Примером может служить новая технология IP switching,

кторую компания Ipsilon пименила для ускоренной передачи IP-пакетов

через магистрали АТМ. Через полгода компания Cisco разработала

аналогичную технологию tag switching, внеся в исходную идею некоторые

усовершенствования. Единственным недостатком ставки на лидеров

является более высокая стоимость их продуктов по сравнению с компаниями

второго эшелона.

Обучение и набор персонала

Для того, чтобы новое решение прижилось в корпоративной

сети и заработало так, как планировали его разработчики, необходимо,

чтобы обслуживающий сеть персонал хорошо понимал технические особенности

нового продукта или технологии. Для решения этой задачи существуют

два способа - обучения своих сотрудников и набор уже обученного

персонала со стороны.

И тот и другой подходы имеют свои плюсы и минусы.

Обучение своих сотрудников - более длительный процесс и часто

он связан со значительными затратами на оплату обучения. Зато

вы имеете дело с проверенными людьми. Наем новых уже обученных

сторудников дает более быстрый результат, но при этом человеческие

качества нового сотрудника могут заставить в скором времени отказаться

от его услуг. Да и уровень профессиональных знаний может оказаться

не тем, на который вы рассчитывали.

Результаты опроса, проведенного журналом Data Communications

среди посетителей Web-узла журнала, дали следующие результаты.

На вопрос "Испытываете ли вы сложности при подборе

специалистов для построения и обслуживания вашей сети" 26% опрошенных

ответило "Нет" и 74% ответило "Да". На вопрос "Что вы делаете

для решения проблемы со специалистами" были получены следующие

ответы:

22% - нанимаем новых сотрудников

50% - переобучаем своих сотрудников

34% - обращаемся к внешним консультантам

25% - нанимаем внешних специалистов на временную работу.

Переобучение своих сотрудников имеет обратную сторону

медали - именно эти люди часто и являются теми специалистами,

которых нанимает другое предприятие для решения аналогичных проблем.

Поэтому некоторые предприятия очень неохотно платят деньги за

переобучение своих сотрудников, особенно в новых модных областях,

например, создания собственных Web-узлов. Слишком велика, по из

мнению, вероятность перехода таких сотрудников на новое место

работы, где им предлагают более высокий уровень заработка.

После принятия решения об обучении своих сотрудников

руководителю соответствующего подразделения предприятия нужно

принять решения по ряду вопросов: Какой учебный центр выбрать?

Должен ли этот учебный центр быть авторизован производителем продукта

или это может быть независимый учебный центр? Насколько необходима

дальнейшая сертификация специалиста после прохождения обучения?

Повышать ли зарплату сотрудникам, успешно прошедшим обучение

и, возможно, сертификацию, для их закрепления на предприятии ?

Осенью 2002 года на конференции

Осенью 2002 года на конференции Sun Network была обнародована стратегия технологического развития Sun Microsystems на ближайшие годы. Стратегия Network-1 или N1 нацелена на воплощение в жизнь главного лозунга Sun Microsystems "Сеть - это компьютер". Главной задачей перед разработчиками ставится превращение вычислительной сети, состоящей из сотен и тысяч разнообразных элементов, в единое целое, работающее и управляемое как компьютер. Распределение задач по вычислительным ресурсам - как в многопроцессорном сервере: мониторинг, диспетчеризация, приоритеты. Выделение ресурсов хранения - как в дисковой подсистеме: создал раздел, создал файловую систему, отдал приложению. Работа с сетью, тоже как в компьютере: единый адрес, управление трафиком, резервирование каналов. Расширение системы также должно быть не сложнее добавления процессора в сервер: каждый появляющийся ресурс (вычислительный сервер, дисковая подсистема, сетевой коммутатор) отдается в управление диспетчеру сети (его называют N1 Control Plane, чтобы подчеркнуть схожесть с управляющим контроллером сервера), а диспетчер сети распределяет приложения по этим ресурсам. Администратор такой сети будет управлять не конкретными компьютерами, дисками и коммутаторами, а службами, которые они предоставляют - сетевыми, вычислительными, сервисами хранения данных.

Sun Grid Engine Enterprise Edition

Обычный путь развития вычислительных сетей в организации можно представить себе примерно так. Вначале небольшая группа пользователей, занятых научными или инженерными расчетами, решает объединить свои ресурсы на основе простых правил и договоренностей. Это можно легко сделать на основе свободно распространяемого программного обеспечения. Успешный опыт приживается, и вскоре другие группы пользователей идут по тому же пути. Таких групп становится больше, и у них возникает вполне законное желание обмениваться ресурсами, заполняя простаивающие вычислительные мощности. Здесь уже простыми договоренностями обойтись трудно, необходимо внедрять какие-то технические средства учета и "взаиморасчетов".

Ответом на эти потребности является пакет Sun Grid Engine Enterprise Edition. Этот программный пакет позволяет задавать политики использования ресурсов и взаимодействия нескольких рабочих групп. Пакет поддерживает четыре типа политики (рис. 1).

Политика разделяемых ресурсов (share based policy). Администратор вычислительного комплекса задает уровень ресурсов, доступных каждому пользователю (или рабочей группе) в процентах от общего их количества. Политика имеет некоторый запас гибкости, который допускает некоторый временный перерасход ресурсов для каждого пользователя, но при этом требует компенсировать этот перерасход впоследствии, "вернув" ресурсы в общее пользование в течение определенного времени. Если же пользователь недобирал ресурсов в течение какого-то времени, то ему "причитается" это количество вычислительной мощности, которое он может использовать в дальнейшей работе. Функциональная политика (functional policy). Эта политика аналогична политике разделяемых ресурсов, за тем исключением, что компенсация ресурсов за недоиспользование или переиспользование не производится. Политика "работа к сроку" (deadline policy). Бывают ситуации, когда одной из групп требуется завершить какую-то вычислительную работу к определенному сроку. Тогда администратор вычислительной сети может кратковременно выделить все имеющиеся ресурсы этой группе для завершения работы в срок. Действие такой политики прекращается немедленно после наступления заданной даты или по завершению выполнения задачи (если оно наступает раньше). Политика явного выделения ресурсов (override policy). Наконец, когда ситуация становится критической, администратор может перевести систему "на ручное управление", в явном виде выделяя то или иное количество ресурсов отдельным пользователям или рабочим группам.

Наличие политик несколько изменяет обычный алгоритм отправки задания на выполнение: теперь диспетчер заданий руководствуется не только наличием свободных ресурсов, но и тем, имеет ли данный пользователь соответствующие права (рис. 2).

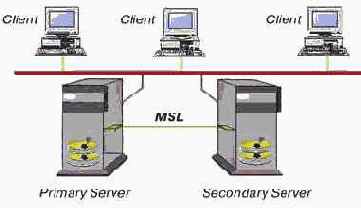

System Fault Tolerance level 3 или SFT III

В такой системе (рис. 1) предусматривается два идентичных сервера, синхронизация работы которых обеспечивается специальными программно-аппаратными средствами.

Рис. 1. System Fault Tolerance level 3

Один из серверов является первичным, а другой вторичным. В сети оба сервера выглядят как единое целое. В случае отказа первичного сервера, его зеркальная копия ? вторичный сервер подхватывает все запущенные процессы практически мгновенно, так что пользователи не замечают случившегося. Вторичный сервер в такой системе, работающей в штатном режиме, непосредственного участия в обслуживании сетевых запросов не принимает и не увеличивает производительность сети. Это, а также жесткие требования к дополнительному оборудованию и программному обеспечению (ПО) подсистемы, обеспечивающей зеркальность серверов, делают такое решение достаточно дорогим. Такое решение оправдывает себя, когда к доступности серверов предъявляются повышенные требования. Требования к полной идентичности серверов ограничивают возможности по реализации системы SFT III на практике. Если у вас есть сервер, который проработал года два, то непросто будет найти на рынке точно такой же. В тех случаях, когда не требуется мгновенного переключения на зеркальный сервер, целесообразно использовать другое решение для сетей NetWare ? Novell Standby Server?.

Технологии xDSL как новый стимул для развития, совершенствования и широкого внедрения IAD

В современных условиях наиболее эффективной системой доступа, практически сохраняющей существующую инфраструктуру ТФОП и , следовательно, защищающей прошлые инвестиции операторов связи, являются технологии xDSL. Применение этих технологий в сочетании с IAD обходится пользователю существенно дешевле, чем использование индивидуальных терминалов пользователя, каждый из которых работает по отдельной выделенной линии. Важнейшим достоинством технологий xDSL является также то, что переносимый ими трафик поступает не в коммутируемые сети ТФОП или ISDN, а в специализированную сеть передачи данных, рассчитанную на существенно более длительный сеанс связи и существенно более неравномерный трафик передачи, например, файлов по сравнению с существенно меньшим средним временем телефонного разговора более плавным изменением во времени трафика телефонных сетей.

Приход предшественницы технологий xDSL - технологии ISDN частично решил для многих пользователей из сферы бизнеса, а также пользователей малых/домашних офисов (SOHO) проблему высокоскоростной передачи данных. Однако, к сожалению, ISDN работает через коммутируемую сеть, рассчитанную на передачу телефонного трафика, а не трафика данных. Поэтому вскоре обнаружилось насыщение сети ISDN трафиком данных и возникли практически те же проблемы, которые имеют место в традиционной ТФОП при передаче через неё трафика Интернет. Кроме того, переход к ISDN требовал дорогостоящей (примерно 500 000$) модернизации существующей цифровой АТС. Естественно, что передача данных по сети ISDN оказалась невыгодной как для операторов связи , так и для пользователей

хDSL. Конечно, предполагается, что при данном сценарии начальные условия таковы, что ещё существует реальная альтернатива выбора между технологиями xDSL и ISDN. Имеются, однако, другие реальные сетевые сценарии, когда сеть ISDN уже широко внедрена (например, в Германии и Швейцарии) и в этих случаях условием защиты уже сделанных инвестиций в ISDN является внедрение технологий xDSL "поверх" ISDN.

Благодаря настойчивости и аккуратности немцев Европейский Институт телекоммуникационных стандартов уже разработал техническую спецификацию ETSI TS 101 135 v1.5.3 (2000-09) "Передача и мультиплексирование (ТM); Высокоскоростная цифровая абонентская линия передачи (HDSL) по металлическим линиям местной сети; техническая спецификация HDSL и приложений для совместной передачи по линии HDSL сигналов основного доступа (ISDN-BA) и первичного доступа 2048 кбит/с." На фундаменте этой спецификации будет обеспечена работа уже существующей сети ISDN и возможность её дополнения при необходимости технологией HDSL.

Таким образом , три ключевых преимущества технологий xDSL: использование существующей абонентской линии (АЛ), передача по этой одной АЛ всего разнообразного трафика массового пользователя - от традиционного телефонного разговора до доступа к Интернет и, наконец, передача всего трафика данных пользователя(включая и трафик Интернет) в обход коммутируемых сетей ТФОП или ISDN непосредственно в транспортную сеть передачи данных определили технологии xDSL в качестве самого эффективного средства широкополосного доступа к сетевым услугам.

Именно благодаря отмеченным преимуществам в быстром и эффективном внедрении технологий xDSL в сеть абонентского доступа заинтересованы практически все участники телекоммуникационного процесса - и традиционные операторы связи ILEC и их основные конкуренты альтернативные операторы CLEC, и провайдеры услуг доступа NSP, и провайдеры сетевых услуг (и в первую очередь услуг Интернет), и производители оборудования xDSL, и, естественно, сами пользователи.

Технология ATM

Дополнительную информацию о технологиях ATM Вы сможете найти в брошюре

(формат Adobe Acrobat, 207K)

Технология ATM (Asynchronous Transfer Mode - асинхронный режим передачи) является коммутируемой технологией, предназначенной для одновременной передачи голоса и данных в форме пакетов. ATM организует данные в короткие ячейки фиксированной длины. Использование коротких ячеек уменьшает время на обработку и позволяет обеспечить более равномерную загрузку процессора.

Предсказуемое время процессорной обработки ячеек фиксированной длины позволяет обеспечить эффективное, высокоскоростное управление смешанным трафиком голос/данные, поскольку в ATM для коммутации используются специализированные контроллеры (микросхемы). При интеграции с ISDN-технологией ATM может обеспечивать перенос данных со скоростью 1.5 Мбит/с, максимальная скорость ATM превышает 600 Мбит/с.

Мощные технологии коммутации основаны на использовании одного общепринятого стандарта. Такая стандартизация обеспечивает совместимость оборудования и постоянное снижение цен на оборудование ATM из-за конкуренции производителей.

Коммутаторы корпорации Xylan обеспечивают экономически эффективный перевод сетей на использование технологий ATM. Поддержка специальных транковых протоколов в коммутаторах OmniSwitch позволяет организовать виртуальные ЛВС через любые магистрали, включая ATM.

Например, если Вы используете коммутаторы OmniSwitch в сети с магистралью FDDI и планируете впоследствии перейти на ATM, вам потребуется лишь:

Добавить коммутатор ATM.

Установить один или несколько в коммутаторы OmniSwitch.

Подключить некоторые серверы к коммутатору ATM, оставив другие в сети FDDI.

Постепенно переносить файлы и приложения с серверов FDDI на серверы ATM.

Приведенная в документе техническая информация может быть изменена без предупреждения. OmniSwitch и PizzaSwitch торговые марки Xylan Corporation. Другие имена и торговые марки принадлежат соответствующим компаниям.

© 1997 Xylan Corporation.

Дополнительную информацию Вы можете получить в компании по телефону +7-(812)-567-9910 или 965-5199.

Тестирование оборудования и кабелей

Простой тест

До выполнения этого теста вы должны:

установить хаб ENxxx

установить в компьютеры сетевые адаптеры

соединить адаптеры с хабом.

Для проверки работы адаптера выполните перечисленные здесь операции. Эти простые операции часто помогают обнаружить проблемы,

связанные с адаптерами и кабелями.

Убедитесь, что концентратор включен.

Вставьте разъемы кабеля в розетки хаба и адаптера.

Включите компьютер.

Посмотрите на светодиодный индикатор используемого порта концентратора ENxxx. Свечение диода "Link" говорит о нормальном соединении адаптера с хабом.

Тестовые образцы

Для тестирования можно скачать уже закодированные файлы. Воспроизвести их можно при помощи утилиты agplay, которая идет вместе с кодеком AGRESS.

, 2.7 Мb

, 3.5 Мb

, 3.4 Мb

, 2.1 Мb

Топология

Топология Wireless USB - общая шина с опросом и разделением времени (TDMA-based polled bus). Типы подключения - как y проводного USB: между хостом и периферией Wireless USB и "точка-точка" ("вырожденный" случай, когда облегченные функции хоста выполняет одно из устройств).

Спецификация вводит понятие "кластер" (Cluster) Wireless USB - хост со всеми ассоциированными устройствами. Количество поддерживаемых устройств достигает 127. Кластеры Wireless USB могут сосуществовать в среде с пространственным перекрытием.

ТОПОЛОГИЯ СЕТИ

Термин "топология" или "топология сети" характеризует физическое расположение компьютеров, кабелей и других компонентов ЛВС. Этот термин используется для описания основной компоновки сети. Топология сети в значительной степени обуславливает все ее характеристики: производительность, унификацию оборудования и технологий, стоимость монтажа и затраты будущих периодов на ее поддержку, ремонтопригодность и надежность и т.п. В частности, выбор той или иной топологии влияет на:

состав сетевого оборудования, с помощью которого создается сеть; будущие характеристики сети; возможности расширения сети; возможность использование новых технологий в будущем.

Выбор подходящей топологии часто является трудной задачей. Сегодня наиболее популярной топологией стала "звезда-шина", но и она не всегда отвечает требованиям пользователей. В принципе, существует несколько критериев, помогающих выбрать ту или другую топологию, но они не дают однозначного решения, ибо не учитывают ограничений, накладываемых, например самим зданием, в котором монтируется сеть:

НАДЕЖНОСТЬ. Если нужна очень надежная сеть со встроенной избыточностью, наиболее подходят топологии "кольцо" или "звезда-кольцо". СТОИМОСТЬ. В стоимость реализации определенной топологии входят, как минимум, три составляющие: а) установка, б) расширение, в) сопровождение (обслуживание, поиск неисправностей и отказов). Приходится иметь в виду, что монтаж и проверка работоспособности кабельных подсистем всегда во много раз выше его стоимости. НАЛИЧИЕ РАНЕЕ ПРОЛОЖЕННЫХ КОММУНИКАЦИЙ. Если в здании существуют ранее проложенные кабельные сегменты и их использование в принципе возможно, то целесообразно их использование в двух случаях: 1) объем коммуникаций велик и находится в хорошем состоянии, 2) не противоречит закладываемым в проект сети принципам.

ПРАВИЛО 5-4-3

Вы все помните, что Ethernet родился изначально как сеть, использующая топологии с применением коаксиальных кабелей. Тогда же родилось знаменитое правило 5-4-3.

При проектировании возможных топологий сетей Ethernet стандартов 10Base-5 и 10Base-2 оно звучит следующим образом:

Сеть стандарта 10Base-5/2 может состоять максимум из 5-ти сегментов кабеля, соединенных 4-мя репитерами, но только к трем сегментам могут быть подключены рабочие станции. Тем самым два сегмента служат исключительно целям удлинения магистрали.

Для сетей 10Base-5 максимальная длина сегмента - 500 м, максимальный диаметр сети - 500х5=2500 м.

Для сетей 10Base-2 максимальная длина сегмента - 185 м. Максимальный диаметр сети - 185х5=925 м.

Мой преподаватель на курсах по проектированию сетей на базе оборудования Cabletron Systems Антон Сидоров сформулировал это правило несколько элегантнее: 5-4-3-2-1:

5 - сеть может состоять из пяти физических кабельных сегментов

4 - при этом могут быть использованы четыре репитера

3 -к трем сегментам могут быть подключены сетевые станции

2 - два сегмента не могут содержать сетевые подключения

1 - все это создает один логический сегмент - ЛВС или домен коллизий

Для объединения нескольких доменов коллизий используются специальные устройства - Bridge (мост) и Switch (коммутатор). При рассмотрении правила 5-4-3, в случае появления на пути распространения по кабелям воображаемого сигнала устройства типа Bridge или Switch, расчет топологических ограничений начинается с нуля.

Учитывая, что основная масса ЛВС сегодня проектируется с применением технологии 10Base-T, а все прочие используются лишь как вспомогательные, в данной статье основное внимание будет уделено именно решениям, осуществляющим объединение рабочих групп, построенных на базе или с применением UTP кабеля.

Традиционная маршрутизация

Триединое решение по управлению хранением

С чем обычно ассоциируются системы хранения? Прежде всего, наверное, дисковые массивы, библиотеки магнитных лент, возможно аббревиатуры SAN, NAS и все, однако осталась неупомянутой еще одна важная составляющая — программное обеспечение, которому ведущие производители отводят сегодня первостепенное значение. В условиях, когда хранение данных выходит за рамки отдельно взятой дисковой подсистемы и становится сетевым, подчас объединяя решения от разных поставщиков, задача обеспечения нормальной работы сложных архитектур хранения ложится на программную систему управления высокого уровня.

Основной проблемой управления комплексной системой хранения является необходимость обеспечить централизованный контроль за разнородными устройствами. Очевидный путь ее решения — стандартизация программного доступа к разным системам, которая сейчас проводится ассоциацией SNIA, разрабатывающей спецификации интерфейсов управления хранением (Storage Management Interface Specifications), о поддержке которых в своих продуктах заявляют основные игроки рынка.

IBM предлагает решения по централизованному управлению системами хранения в рамках семейства Tivoli, в которое входят модули Tivoli Storage Resource Management, Tivoli SAN Manager и Tivoli Storage Manager. Однако помимо развития этого направления компания ведет разработку двух новых программных систем — речь идет о программном механизме виртуализации Virtualization Engine и сетевой файловой системе Storage Tank. Оба продукта относятся к более низкому, по сравнению с Tivoli, уровню программного обеспечения для инфраструктуры хранения. Эти системы будут поддерживать стандарты SMIS и потому сами смогут быть управляемы как Tivoli, так и модулями от других производителей. Они автоматизируют и унифицируют доступ к данным на разнородных устройствах в сетях хранения на уровне блоков (Virtualization Engine) или файлов (Storage Tank) таким образом, чтобы все ресурсы хранения в сети выглядели для приложений как единый, однородный ресурс.

Virtualization Engine — программный модуль, реализующий идеологию симметричной виртуализации на уровне сети хранения.

В дополнение к возможностям централизации всех функций доступа и управления данными на уровне блоков, которые будут реализованы с помощью Virtualization Engine, в IBM разрабатывают систему Storage Tank для унификации доступа к файлам в рамках сети хранения. Storage Tank — это сетевая файловая система, которая обеспечивает централизованное управление и совместное использование файлов в сети хранения приложениями, которые работают под управлением разных операционных систем: IBM AIX, Sun Solaris, HP-UX, Linux, Windows. Каждая из них имеет свою файловую систему — отсутствие единого пространства имен и разнородная структура файлов приводит к тому, что в сети хранения каждый сервер приложений на хост-компьютере может видеть только свою часть подсистемы хранения. В результате не удается обеспечить централизованное управление файловым доступом в сеть хранения, и необходимо для каждой файловой системы определять свою политику резервирования/восстановления, миграции данных и других задач. Storage Tank решает эту проблему, организуя единую файловую систему для всех разнородных серверов приложений с помощью сервера метаданных, который реализован, как и Virtualization Engine, на базе кластера серверов xSeries под управлением Linux. Но, в отличие от Virtualization Engine, сервер метаданных Storage Tank находится в стороне от сети хранения. Клиентские компоненты системы устанавливаются для каждого сервера приложений, использующего данные в сети хранения, и взаимодействуют с сервером метаданных по IP-cети. Сервер организует единое пространство имен для всех файлов в сети хранения и обеспечивает унифицированный доступ и возможность разделения файлов приложениями под управлением разных операционных систем. При этом сам по себе обмен данными между приложениями и устройствами хранения идет по высокопроизводительным протоколам сети хранения. По сути, Storage Tank обеспечивает функциональность NAS-сервера, но с производительностью SAN, т. е. предлагает конвергенцию этих двух технологий.

IBM планирует предоставлять бесплатные лицензии на исходный код клиентских модулей Storage Tank, предполагая стимулировать разработчиков на создание приложений, которые смогут работать с Storage Tank. Кроме того, будет обнародован протокол для взаимодействия с сервером метаданных Storage Tank.

Вместе с Tivoli, Storage Tank и Virtualization Engine образуют сегодня базу программного обеспечения IBM для управления системами хранения. Взаимодополняя друг друга, они решают единую задачу — представление всех систем хранения как единого ресурса и централизованное управление ими на базе открытых стандартов.

Наталья Дубова

Универсальный солдат

Итак, что такое "универсальный кабель"? В справочной литературе и каталогах производителей волоконно-оптических кабелей аналогичного термина нет, однако немало поставщиков на нашем рынке оперируют именно этим термином.

Главной причиной, по которой нельзя кабель для внешней проводки прокладывать внутри помещений, является его способность распространять горение, дым и выделять токсичные соединения под действием пламени. Казалось бы, заменив обычную полиэтиленовую оболочку на специальную - LSZH (Low Smoke Zero Halogen), можно получить кабель, пригодный для прокладывания как внутри помещений, так и на улице. Но не все так просто. Если кабельная магистраль проходит транзитом через какое-то здание, то, безусловно, внешняя оболочка (LSZH) не будет способствовать возгоранию и распространению огня. Такой кабель можно смело назвать "универсальным" и именно его нужно применять в конкретном случае.

Но можно ли таким кабелем связать две точки внутри одного здания? На время забудем о таком явлении, как перетекание геля. В худшем случае это приведет к выходу из строя волоконно-оптического канала связи, и, скорее всего, не станет причиной угрозы для жизни персонала. Но после возгорания в одном из коммутационных центров огонь может достигнуть монтажной коробки, где находится такой кабель, а в этом случае нужно учитывать не только пожаробезопасные свойства внешней оболочки, но и всех остальных компонентов волоконно-оптического кабеля.

Распространение огня по гелезаполненной трубке

Как уже отмечалось, одним из самых лучших способов защиты от влаги является водоотталкивающий гель. Почти все кабели, которые прокладываются вне помещения, имеют гелезаполнен-ные трубки, а в Multi Tube часто и свободное пространство между трубками заполняется гелем. Но гель является отличной средой для распространения огня, поэтому пламя может перекинуться в соседние с коммуникационным центром помещения. Также не отвечают требованиям пожарной безопасности и сами термопластиковые трубки.

Поэтому если даже Loose Tube-кабель имеет LSZH-оболочку, некоторые производители не рекомендуют его использовать для соединения двух информационных узлов внутри одного здания (рис.). В этом случае LSZH-оболочка является необходимым, но не достаточным условием, и об универсальном кабеле здесь вряд ли может идти речь.Таким образом, об универсальности кабеля можно говорить только в контексте того, как и где его можно прокладывать, но не в контексте конструкции кабеля и материала, из которого он изготавливается.Итак, одни волоконно-оптические кабели предназначены для прокладки извне, другие - внутри помещений. Где же соединяются эти кабели? Вводимый в здание Outdoor-кабель разделывается на монтажной коробке или муфте. От нее к этажным распределителям или на рабочие места тянется кабель для внутренней проводки.В отличие от предыдущих версий, сегодня в европейском стандарте EN 50174 не указывается, как далеко кабель для внешней проводки можно прокладывать внутри здания. Для разрешения этого вопроса рекомендуется обращаться к национальным нормам и предписаниям. В действующих строительных нормах и правилах (СниП 3.05.06-58) указывается: "При прокладке в кабельных сооружениях, коллекторах и производственных помещениях кабели не должны иметь наружных защитных покровов из горючих материалов".Для изготовления внешней оболочки волоконно-оптических кабелей наружного применения используется полиэтилен, который является горючим материалом. Исходя из вышесказанного, можно сделать вывод: внутри здания нельзя прокладывать волоконно-оптический кабель, предназначенный для использования снаружи. Такой кабель нужно сразу разделывать в монтажной коробке и дальнейшую разводку по зданию производить "сухим" кабелем с LSZH-оболочкой.

2005.03.14

Управление питанием

В наши дни для любого устройства энергопотребление является одной из важнейших характеристик. В сфере беспроводных технологий это особенно важно, поэтому в стандарте Wireless USB средствам по управлению питанием уделено много внимания.

Поскольку все транзакции в канале планируются заранее и описаны в ММС-пакетах, все устройства (включая хост), не участвующие в обмене в данный момент времени, могут переходить в режим пониженного энергопотребления, в том числе с выключением трансивера. В каждом ММС-пакете содержится информация о том, через сколько микросекунд будет послан следующий подобный пакет. Таким образом, устройства, обмен данными с которыми не запланирован в текущей транзакционной группе (информация об этом также содержится в ММС), могут перейти в режим пониженного потребления сразу после разбора ММС-пакета.

Кроме описанного неявного способа сохранения энергии, когда участники Wireless USB-кластера не осведомлены об энергосберегающих действиях устройства, существуют также явные способы, когда хост в командном режиме переводит отдельные устройства или весь кластер в различные режимы пониженного потребления. Поддерживается Remote Wake.

Управление трафиком

Возможности управления трафиком ATM уже упоминались в качестве одного из факторов, которые следует принимать во внимание при выборе абонентского оборудования. Если оставить в стороне заведомо неудачные решения, то применение технологии асинхронной передачи на "последней миле" сулит определенный выигрыш и в этой сфере.

Как и в любой иной среде с пакетной передачей, при проектировании сети ATM используется принцип статистической достаточности ресурсов. Он базируется на хорошо известном выводе теории массового обслуживания: для предоставления конкретного сервиса всем имеющимся абонентам достаточно ресурсов, которые позволяют одновременно охватить этой услугой только их часть. Действительно, трудно представить себе, что все компьютеры, подключенные к сети ATM, в одно и то же время начнут передавать данные с максимальной скоростью. При работе в Internet, когда наиболее типичным клиентским приложением является Web-браузер, "нисходящий" трафик возникает только при загрузке новой страницы. В результате отношение числа абонентов к количеству входных портов оборудования центрального офиса может составлять 8:1, 10:1 и даже больше.

Сказанное в полной мере относится к технологии xDSL: устройства DSLAM нередко выполняют статистическое мультиплексирование в пропорции 1:100, а значит, решение на базе ATM over ADSL гораздо экономичнее организации выделенной линии с такой же пропускной способностью. (Стоит заметить, что, при всей справедливости вероятностных оценок, в случае использования мегабитных скоростей передачи данных по линиям DSL "узким местом" могут стать каналы выхода сети Internet-провайдера в международные глобальные сети. Впрочем, эта проблема не имеет непосредственного отношения к технологии ATM over ADSL.)

Режим асинхронной передачи как нельзя лучше приспособлен для обработки трафика, интенсивность которого изменяется по тому или иному вероятностному закону. Современное оборудование, выполняющее коммутацию или мультиплексирование потоков ATM, нередко специально проектируется для транспортировки трафика без потерь ячеек в изменяющихся условиях функционирования сети.

Решающая роль при этом отводится алгоритмам формирования трафика (traffic shaping) на стороне отправителя, которые обеспечивают его передачу в сеть с заранее согласованной скоростью, что уменьшает вероятность потерь ячеек или полностью исключает ее. Процедура формирования трафика, выполняемая абонентским устройством доступа, особенно актуальна в связи с тем, что несколько активных виртуальных соединений могут начинаться в одном устройстве. Распределение между ними исходящих потоков ячеек обуславливает еще большее снижение риска потери данных при резком возрастании интенсивности потоков. Подобные механизмы управления трафиком в сетях ATM позволяют поставщикам услуг доступа гарантировать определенный уровень сервиса как абонентам, так и тем Internet-провайдерам, в сети которых они направляют поступающий трафик.

Еще одно преимущество ATM (как протокола канального уровня) на линиях ADSL - возможность дифференциации различных категорий трафика, в частности предоставления более высокого приоритета потокам с постоянной скоростью передачи (CBR) по сравнению с потоками переменной скорости (VBR). Эту возможность в наибольшей мере удается реализовать при последовательном применении режима ATM - вплоть до настольных компьютеров.

Управляемость

Широкие возможности местных и удалённых NG-IAD обеспечивают быстроту инсталляции, гибкость конфигурации и эффективность управления.

Местное управление может быть организовано через выделенный последовательный порт, порт Ethernet или через интерфейс данных стороны пользователя. Удалённый интерфейс может быть организован через выделенное виртуальное соединение VCC или через виртуальное соединение VCC, используемое одновременно для передачи данных. Полная функциональность протокола управления SNMP требуется при интеграции с существующим устройствами и сетевыми центрами управления NOCs (Network Operation Centers). Причём соответствующие базы данных должны включать три уровня сетевого управления (физический уровень, или уровень управления xDSL, транспортный уровень АТМ и прикладной уровень IP). NG-IAD должен также включать поддержку доступа через Telnet, Web браузер, или протокол передачи файлов (FTP).

Специальные права могут быть выделены для местного и удалённого пользователя. Например, различные уровни доступа могут быть атрибутами администраторов местных помещений пользователя и операторами сетевых центров управления NOCs, в зависимости от того, используются эти устройства как CPE или CLE (Customer Located Equipment).

УСЛОВНАЯ МАРШРУТИЗАЦИЯ

Процесс конфигурации маршрутизаторов и написания списков доступа для условной маршрутизации мы начали с того, что, в соответствии со списками доступа, абсолютно весь трафик переадресовался на шифратор.

В настройках Cisco рекомендуется отключить IP Redirect на интерфейсах Ethernet посредством команды no ip redirects в конфигурации интерфейса Ethernet, поскольку при создании условного маршрута маршрутизатор с настройками по умолчанию рассылает широковещательное ICMP-сообщение Network Redirect. при его получении машины из подсети меняют статический маршрут для сети, для которой задан условный маршрут Cisco, со шлюза по умолчанию на криптошлюз. Естественно, в ситуации, когда необходимо восстановить изначальную конфигурацию сети (без криптошлюзов), откат не ограничивается восстановлением конфигурации Cisco — помимо этого, изменение маршрутов необходимо произвести вручную на рабочих станциях и серверах защищенной сети.

Установите дополнительное ПО.

Большинство сетевых комплектов начального уровня могут поставляться с дополнительным ПО (например, с программами для совместного доступа в Internet), которое позволяет двум или более ПК работать с одним модемом и подключаться к Internet через один из компьютеров. Вставьте входящий в состав комплекта компакт-диск и следуйте появляющимся на экране инструкциям. Если при эксплуатации сети вы столкнулись с какими-либо проблемами, прежде всего проверьте соединения. Все подключено надлежащим образом, но компьютеры «не видят» друг друга — проверьте, правильно ли задано совместное использование ресурсов (пункт 6). Некоторые сетевые платы поставляются вместе с утилитами диагностики, и если такая программа входит в комплект поставки вашей платы, то запустите ее. Вам по-прежнему не удалось найти причину неисправности — позвоните в службу технической поддержки.

Установите сетевое ПО.

Подключите ПК к источнику питания и включите его. Система Windows 9х должна определить новую сетевую плату и попросить указать местоположение ПО. В зависимости от установленной версии Windows порядок действий, которые необходимо выполнить, может несколько отличаться, поэтому внимательно читайте появляющиеся на экране инструкции. Большинство сетевых плат или комплектов поставляются вместе с драйверами на дискете или компакт-диске. Укажите ОС надлежащий дисковод. Во время установки драйвера на экране будут появляться сообщения — может также потребоваться вставить компакт-диск с дистрибутивом Windows 9х. В некоторый момент времени необходимо будет ввести уникальное имя компьютера (для идентификации его в сети) и имя рабочей группы (как правило, лучшим выбором обычно является просто «workgroup»). Для каждого ПК задайте одно и то же имя рабочей группы, в противном случае компьютеры не смогут распознать друг друга в сети. По запросу перезагрузите ПК.

Установите сетевые платы.

Выключите все ПК и выньте вилки из сетевых розеток. Чтобы защитить сетевые платы от электрического заряда, способного вывести их из строя, наденьте антистатический браслет. Найдите в каждом из ПК свободный разъем (в зависимости от типа сетевой платы может потребоваться ISA- или PCI-разъем), удалите расположенную напротив него на задней стенке корпуса металлическую пластину, вставьте плату, убедитесь, что она плотно установлена в разъеме, и закрепите ее винтами.

Установка адаптеров в компьютеры

Здесь приведен краткий обзор процесса установки сетевых

адаптеров. Большинство современных адаптеров поддерживают программную установку параметров или относятся к типу plug-and-play и Вам, скорей всего, не потребуется устанавливать переключатели или перемычки на плате.

По умолчанию новые адаптеры обычно имеют следующие параметры:

| I/O Base (I/O_SEL) | 300 |

| Interrupt (IRQ) | 3 |

| BootROM (удаленная загрузка) | Disable (отключена) |

| BootROM address | C800H |

| SS Jumper | Standard speed (стандартная скорость) |

Для установки адаптера в компьютер выполните следующие операции:

Выключите компьютер и отсоедините от компьютера все кабели во избежание повреждения оборудования.

Снимите крышку корпуса компьютера.

Выберите подходящий разъем расширения и снимите заглушку на задней стенке корпуса.

Вставьте плату адаптера в разъем и заверните винт, фиксирующий плату в корпусе.

Соберите компьютер и подключите к нему все кабели.

Повторите операции 1-5 для всех компьютеров

Установка параметров адаптеров и инсталляция драйверов

До этого этапа организации сети вы должны:

установить хаб;

установить сетевые адаптеры во все компьютеры;

соединить сетевые адаптеры ваших компьютеров с хабом ENxxx

включить компьютеры и дождаться загрузки операционной системы.

Сетевые адаптеры обычно продаются в комплекте с драйверами и программами установки параметров адаптера. Программа конфигурирования позволит Вам установить параметры адаптера, обеспечивающие его корректную работу в сети.

Конфигурирование сетевых адаптеров

В общем случае на дискете из комплекта адаптера обычно

содержатся:

программы для установки параметры адаптера;

программы для диагностики адаптера

драйверы для различных сетевых ОС.

Большинство программ инсталляции адаптера позволяют выполнить диагностику платы и установить параметры адаптера, обеспечивающие его работу без конфликтов с другими устройствами. Подробную информацию Вы сможете найти в описании используемых адаптеров.

Обычно в процессе инсталляции требуется принять решение о номере используемого адаптером аппаратного прерывания (IRQ) и базовом

адресе портов ввода-вывода. В таблице приведены значения этих параметров,

обычно используемые различными устройствами.

Используемые адреса ввода-вывода и IRQ

| Устройство | IRQ | Порт |

| Последовательные порты COM1, COM3 | 4 | 3F8/3E8 |

| Последовательные порты COM2, COM4 | 3 | 2F8/2E8 |

| Контроллер дисководов | 6 | 3F0 |

| Контроллер винчестера | 14 | 1F0 |

| Параллельный порт LPT1 | 7 | 378 |

| Параллельный порт LPT2 | 5 | 278 |

| Шинная мышь (Bus Mouse) | 3, 4 или 12 | 230 |

Активизируйте программу диагностики адаптера и выполните операции по тестированию устройства. Программа может сообщить Вам о некорректности установленного прерывания (interrupt) или адреса ввода-вывода (base address).

Установите приемлемые значения номера прерывания и адреса портов из числа предложенных. После установки параметров их следует сохранить в энергонезависимой памяти адаптера.

Многие современные адаптеры обеспечивают автоматическое

программное конфигурирование и Вам нужно лишь следовать выводимым на экран инструкциям.

Установка сетевых драйверов

К числу наиболее распространенных сегодня типов драйверов относятся ODI и NDIS. Драйверы ODI и NDIS обычно входят в комплект адаптера. Эти стандарты поддерживается большинством современных

сетевых операционных систем:

ODI (Open Data-Link Interface) Novell Netware

NDIS (Network Driver Interface Specifications) Microsoft Windows 95, Workgroups, LAN Managers, IBM LAN Server, LANtastic

Выбор драйвера для Windows 3.11

После установки параметров сетевого адаптера следует инсталлировать драйвер.

Для загрузки драйвера Windows for Workgroups (Windows 3.11) выполните следующие операции:

В группе Network выберите пиктограмму Network Setup

В диалоговом окне Network Setup выберите Drivers

В диалоговом окне Network Drivers выберите Add Adapter.

В появившемся списке выберите Ваш адаптер и нажмите кнопку OK. Программа может попросить вставить дискету из комплекта адаптера в дисковод A. Если Вашего адаптера нет в списке, попробуйте использовать типовой (generic) драйвер.

Выполните выводимые на экран инструкции по установке параметров адаптера.

Нажмите кнопки OK и Close

Перезагрузите компьютер.

Выбор драйвера для Windows 95

Перед инсталляцией драйвера убедитесь в корректности установки адаптера. Для установки драйвера выполните следующие операции:

Нажмите кнопку Start.

Выберите в меню строку Setting, а потом Control Panel.

В появившемся на экране окне выберите пиктограмму Network.

Выберите папку Configuration и нажмите кнопку Add.

Выберите опцию Adapters и нажмите кнопку Add.

Следуйте выводимым на экран инструкциям. Если Вы не знаете тип Вашего адаптера, обратитесь к его описанию. Если адаптера нет в списке, выберите типовой (generic) драйвер.

Вейвлетное преобразование

Вейвлетное преобразование служит для выделения высоко- и низко-частотной составляющей сигнала (далее НЧ и ВЧ). Уже давно установлено, что НЧ составляющая намного важнее для человеческого восприятия чем ВЧ. Отсюда и возникает идея выделения НЧ и ВЧ составляющих с последующим приоритетным подавлением последней. Для этой цели в данной работе было использовано известное вейвлетное преобразование Добеши 9/7[1, 2]. На рис. 2 изображен результат его применения к исходному сигналу.

Рис. 2

Из рисунка видно, что коэффициенты вейвлетного разложения отвечающие за НЧ составляющую (ближе к началу координат) сигнала доминируют над ВЧ коэффициентами, а большие по абсолютной величине коэффициенты несут больше информации об исходном сигнале.

Veritas Storage Resource Management Vision

Компания Veritas предлагает своим клиентам концепцию, реализация которой предполагает две стадии. Первую реализует продукт SANPoint Control, в котором особое внимание уделено интеграции многих функций в общую систему корпоративного управления. В продукте реализованы основные функции управления, такие как управление инфраструктурой, производительностью, правилами (политиками). SANPoint Control обеспечивает администратору возможность не только наблюдать реальную топологию сети хранения, но и ряд функций более высоких уровней Пирамиды управления.

На второй стадии предполагается использовать новый продукт Global Operations Manager. К его особенностям следует отнести возможность проведения стоимостного анализа, что позволит не только контролировать технические параметры среды хранения, но и обеспечить возможности управления с экономической точки зрения.

Вход в Интернет с Notebook-а через настольный компьютер без Proxy

Если требуется войти с Notebook-а в локальную или Интернет-сеть через настольный компьютер, совсем не обязательно в срочном порядке на нем устанавливать Proxy-сервер (установить-то нетрудно, но вот не все справляются с его конфигурированием). Операционные системы Windows 98 Second Edition и Windows 2000 (вероятно также и Windows Me, но не проверял) содержат в себе встроенный Proxy, но не задействуют его по умолчанию. Вполне разумно его включить!